知识库与软件

-1' OR 374=374 or 'mF5u9TGo'='

文档编号:483

浏览:19203 评分:93

最后更新于:2009-11-18

前言

网上出现一种可以冒充内网别的机器的IP进行TCP SYN 半开连接攻击的程序,名字叫syndemo,其实别的DDOS攻击软件也能实现,只要指定源地址为内网的多个IP就可实现,但是syndemo攻击软件却不一样,它发包的源地址不是随机的,而是局域网的在线主机的全部真实的IP和MAC,在路由器看来,这些连接好像全是正常合法的,当然不能丢弃,所以路由器的NAT状态表就很快被“合法”的半连接填满,导致全部机器都上不了网了,目前市场上很少有能识别这种攻击包的路由器和防火墙产品。

syndemo网络攻击测试

搭建了一个网络环境来测试这款软件是基于什么攻击原理实现的。

一、测试内容和目的:

内网PC使用syndemo攻击软件去攻击路由器,是否造成内网所有主机PING网关和互PING 丢包,找出syndemo软件攻击的的解决办法。

二、测试环境

HiPER 4240G 一台,SG 2124一台,内网PC若干。其中一台PC的 IP地址192.168.16.240 MAC地址:00-1E-EC-E0-84-49充当攻击者接在SG 2124的端口5,其余PC由主交换接在分交换SG 2124端口6。

三、测试步骤

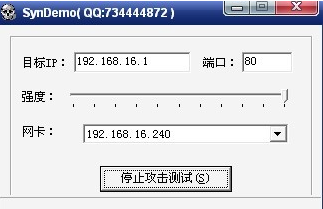

1、源IP为192.168.16.240,MAC地址:00-1E-EC-E0-84-49开始攻击目标192.168.16.1(局域网网关)端口80,如图所示:

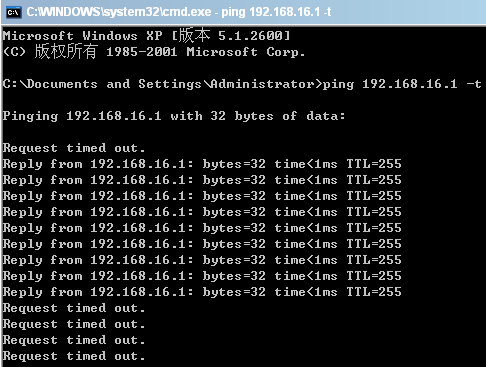

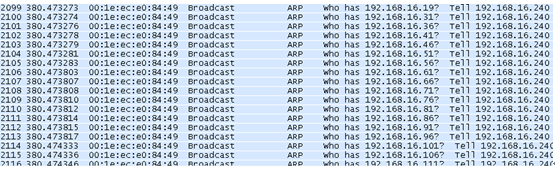

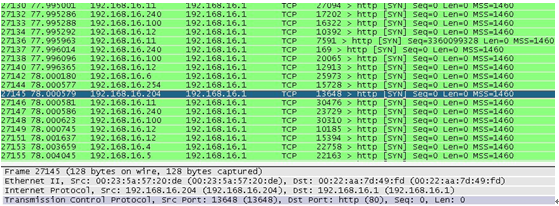

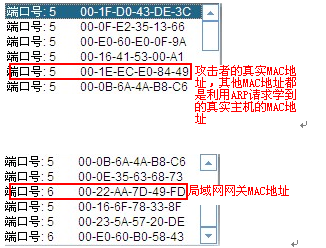

2、内网所有主机PING 网关都丢包,在路由器上使用IP/MAC双向绑定和HIPER访问限制和以及限速都无法解决,因为攻击者所产生的TCP连接都是内网正确的主机的IP和MAC地址来所产生的连接,使用ethereal抓包工具发现攻击者在攻击目标之前会向内网发送ARP广播包扫描内网存在的主机和MAC地址,被扫到的主机会对攻击者进行ARP回应,这样攻击者就获取到内网所有的存在的主机的正确IP和MAC地址,下一步就是伪造成这些真实存在IP和MAC地址去向网关发送大量的TCP SYN请求去占用路由器的NAT资源,攻击的现象如图:

使用抓包软件的攻击过程,如图所示:

3、在SG 2124的安全配置—MAC管理页面,所看到的现象,如图所示:

4、通过抓包软件的截图和交换机MAC管理页面上看到的现象,足以说明,此类攻击从交换机的端口5发出大量的数据包,但是源MAC地址都是伪造成通过ARP请求获取到的真实主机的MAC地址,那么可以在该端口上做MAC/PORT绑定并启用端口保护功能,除了学习攻击者本身的MAC地址,其他由端口5接受到的MAC地址停止学习。

测试结果

使用syndemo 软件对局域网网关进行TCP半开连接攻击,能造成全网主机丢包甚至无法上网,但是使用交换机的MAC/PORT加端口保护能解决此类攻击。

沪公网安备 31011702003579号

沪公网安备 31011702003579号